In unserer Reihe „Schützt die Burgen“ wollen wir Ihnen einige Begriffe und Angriffsarten aus dem Bereich Cyber näherbringen. Zum Abschluss der Reihe geht es heute um private Daten im Internet, und was Tracker, Blacklists und Reputation damit zu tun haben.

Endlich ist Ruhe eingekehrt. Sie haben es geschafft. Sie konnten, nachdem Sie von einer üblen Social-Engineering-Attacke heimgesucht wurden, Ihre Kommunikationskanäle mit Sicherheitsmechanismen ausstatten. Die Nachrichten, die Sie an den König der Burg weiterleiten, werden nun verschlüsselt von einem extra dafür eingestellten Boten übermittelt. Sie sind nach all den negativen Erfahrungen der letzten Wochen schlauer geworden und haben die Sicherheitsmaßnahmen für Ihre Burg nach außen hin verstärkt.

Doch was ist das? Plötzlich herrscht auf Ihrem Dorfplatz rege Unruhe. Die Händler laufen wie verrückt durcheinander und sind sauer. Alle ihre Daten, wo sie wohnen, was sie handeln, wie viel Geld sie für eine Lieferung bekommen und vieles mehr sind auf Listen aufgeschrieben und liegen offen auf dem gesamten Marktplatz herum verteilt.

Doch wie kann das sein? Eigentlich wollten Sie doch nur eine Übersicht über das Marktverhalten erstellen lassen und haben dafür einen externen Dienstleister beauftragt, diese Übersicht für Sie persönlich zu erstellen. So etwas nennt man heutzutage Tracking. Tracker werden benutzt, um das Verhalten der Besucher Ihrer Website interpretieren zu können. An welchen Stellen hakt ein Benutzer, wo kommt er nicht weiter oder verlässt gar Ihre Seite. Daten aus Trackings helfen dabei, die Website zu optimieren.

Doch anscheinend waren die Daten nicht gut genug verschlüsselt, denn nun sind sie für jedermann zugänglich. Und es geht noch weiter.

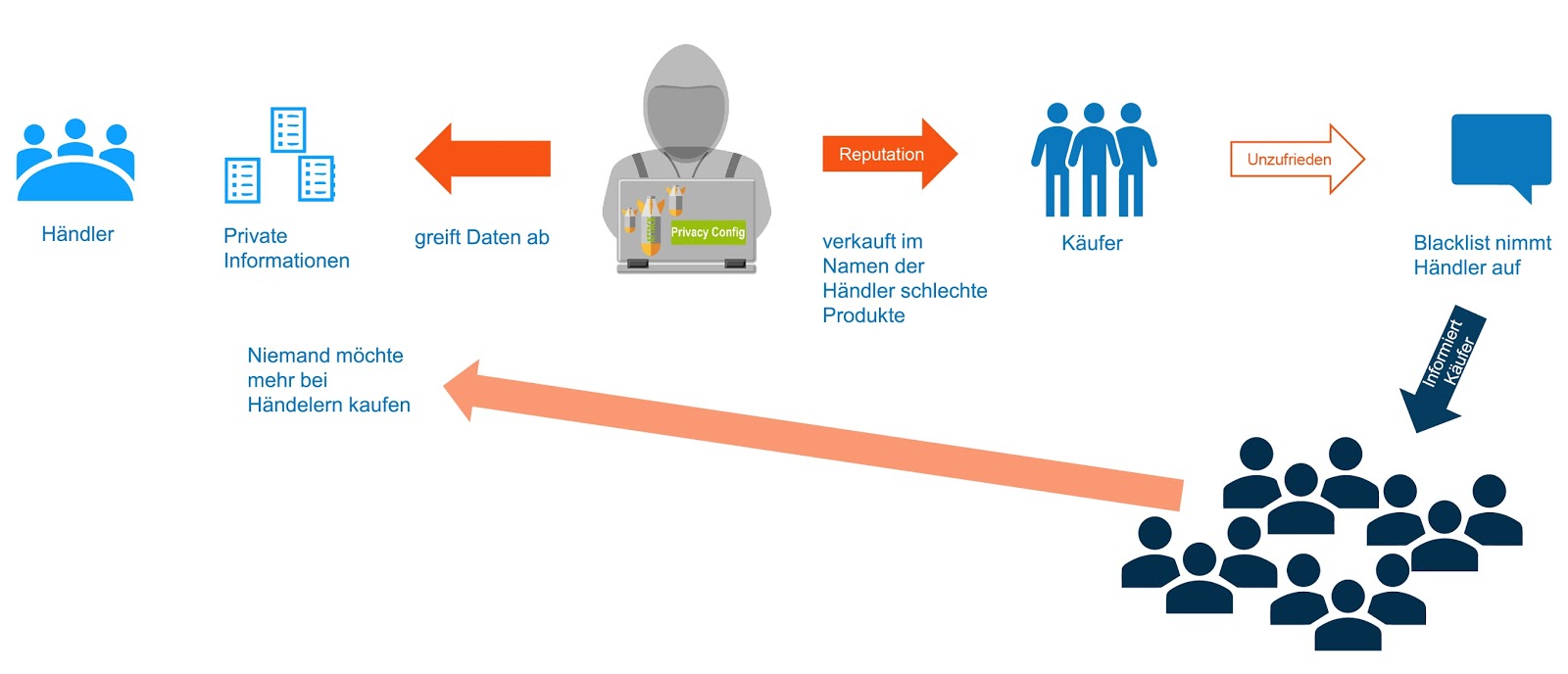

Durch die Veröffentlichung der Namen und Adressen der Händler hat sich ein Unbekannter als diese Händler ausgegeben und den Abnehmern reihenweise schlechtes Obst geschickt (im Namen der Händler). Die Kunden haben diese Lieferungen gemeldet und nun wurden Ihre Händler auf eine Blacklist gesetzt, niemand will mehr etwas von ihnen kaufen.

Blacklists sind im technischen Sinne Listen, die die IPs der Services bewerten. Sollten diese z. B. durch das Versenden von Spam-E-Mails oder das Bereitstellen von Malware negativ aufgefallen sein, kann es passieren, dass die IPs auf eine Blacklist rutschen und dann von anderen Providern gesperrt werden. Sie gelten von nun an als unseriös und werden nicht mehr angesprochen.

Dies kann sich auch auf Ihren Hoster auswirken. Wird dieser mit der negativen Aktivität in Verbindung gebracht, wirkt sich das auf seine Bewertung aus und unter Umständen sinkt die Reputation.

Mit dieser Art von Angriff lässt sich ganz schnell das Image eines Unternehmens zerstören. Rufschädigung, Reputations- und Vertrauensverlust sorgen für starke Umsatzeinbuße. Das Image nach einer erfolgreichen Attacke wieder zu erlangen, ist nicht nur äußerst aufwändig, sondern zudem extrem teuer.

Wie Sie sehen, reicht es nicht, Ihre Burg nur vor Angriffen von außen zu schützen. Sie müssen auch dafür Sorge tragen, dass die Daten Ihrer Angestellten sicher sind und Ihr Image nach außen intakt gehalten wird.

Sie fragen sich jetzt sicherlich, wie Sie diese Vielzahl an Gefahren und Risiken überhaupt überblicken sollen. Bei einem Unternehmen scheint dies mit einem gewissen Aufwand vielleicht noch möglich. Aber bei drei oder vier Unternehmen steht der Aufwand schon in keiner Relation mehr zum Nutzen. Geschweige denn bei mehreren hundert Unternehmen.

Wir können Sie beruhigen. Unsere Blogreihe endet an diesem Punkt noch nicht ganz. Wir haben die größten Cybergefahren dargestellt und es kommt auch keine weitere Gefahrenerklärung hinzu. Zumindest vorerst nicht, denn wie Sie mittlerweile wissen, ist die Cyberbedrohungslage stets präsent. Und es werden auch immer wieder neue Gefahren auf Unternehmen zukommen.

Vielmehr möchten wir Ihnen in unserem nächsten Beitrag etwas vorstellen. Wir haben für das Monitoring und die Einschätzung der Sicherheit der Unternehmen ein Produkt entwickelt, das Ihnen innerhalb weniger Minuten eine Hilfestellung zu all den von uns vorgestellten Themen bietet.

Also seien Sie gespannt auf unseren nächsten Beitrag, wenn es heißt „cysmo – Die neue Dimension der Cyber-Risikobewertung“.

Beste Grüße und bis bald

Jonas Schwade

Jonas Schwade ist Diplom-Kaufmann und arbeitet bei der PPI AG als Consultant im Bereich Versicherungen. Seine Schwerpunkte liegen im Bereich der Kommunalversicherungen sowie in allen gesundheitlich relevanten Fragen rund um das Thema Versicherung. Jonas ist Key-Account-Manager des PPI Cyber Thinktanks und generiert Use Cases in diesem Kontext.

Jonas Schwade ist Diplom-Kaufmann und arbeitet bei der PPI AG als Consultant im Bereich Versicherungen. Seine Schwerpunkte liegen im Bereich der Kommunalversicherungen sowie in allen gesundheitlich relevanten Fragen rund um das Thema Versicherung. Jonas ist Key-Account-Manager des PPI Cyber Thinktanks und generiert Use Cases in diesem Kontext.

#Cyber #Cyberrisk #PrivacyConfig #Blacklists #Tracker #CyberRisikobewertung #CyberRating