Kumulrisiko – bei dem Wort schrillen die Alarmglocken bei den Versicherungsunternehmen.

Befindet sich in meinem Portfolio ein Kumulrisiko? Ist dieses Kumulrisiko an einen Rückversicherer weitergegeben, und wie hoch ist der Schaden im Worst Case?

Für Leser, die mit dem Begriff „Kumulrisiko“ nichts anfangen können, eine kurze Erklärung:

Wenn ich als Versicherer nur Gebäude an der Westküste Amerikas versichern würde, habe ich ein gut überschaubares Risiko. Und bis zur „Hurrikansaison“ werde ich abends auch ruhig schlafen können. Sobald sich jedoch ein Hurrikan ankündigt und mit voller Wucht auf die Westküste zuzurollen droht, würde ich ins Schwitzen geraten. Denn sollte dieser Hurrikan dort tatsächlich eintreffen, habe ich mit einer hohen Wahrscheinlichkeit Schadenfälle an meinem gesamten Bestand.

Kumulrisiko ist also vereinfacht gesprochen das Eintreten eines zufälligen Schadenereignisses, das mehrere meiner versicherten Objekte betrifft. Daher versuchen Versicherer so gut es geht, Kumulrisiken im Vorfeld zu identifizieren und zu vermeiden und ihr Portfolio soweit wie möglich zu streuen.

Das klappt in oben angesprochenem Beispiel in der Praxis ganz gut. Ich kann die Gebäude, denen ich einen Versicherungsschutz anbiete, ja einfach über Amerika verteilen.

Im Bereich Cyber sieht das jedoch ganz anders aus. Was ist denn ein Kumulrisiko im Bereich von Cyber? Wie kann ich dieses Risiko identifizieren und vor allem wie bekomme ich einen Überblick hinsichtlich meines Bestands?

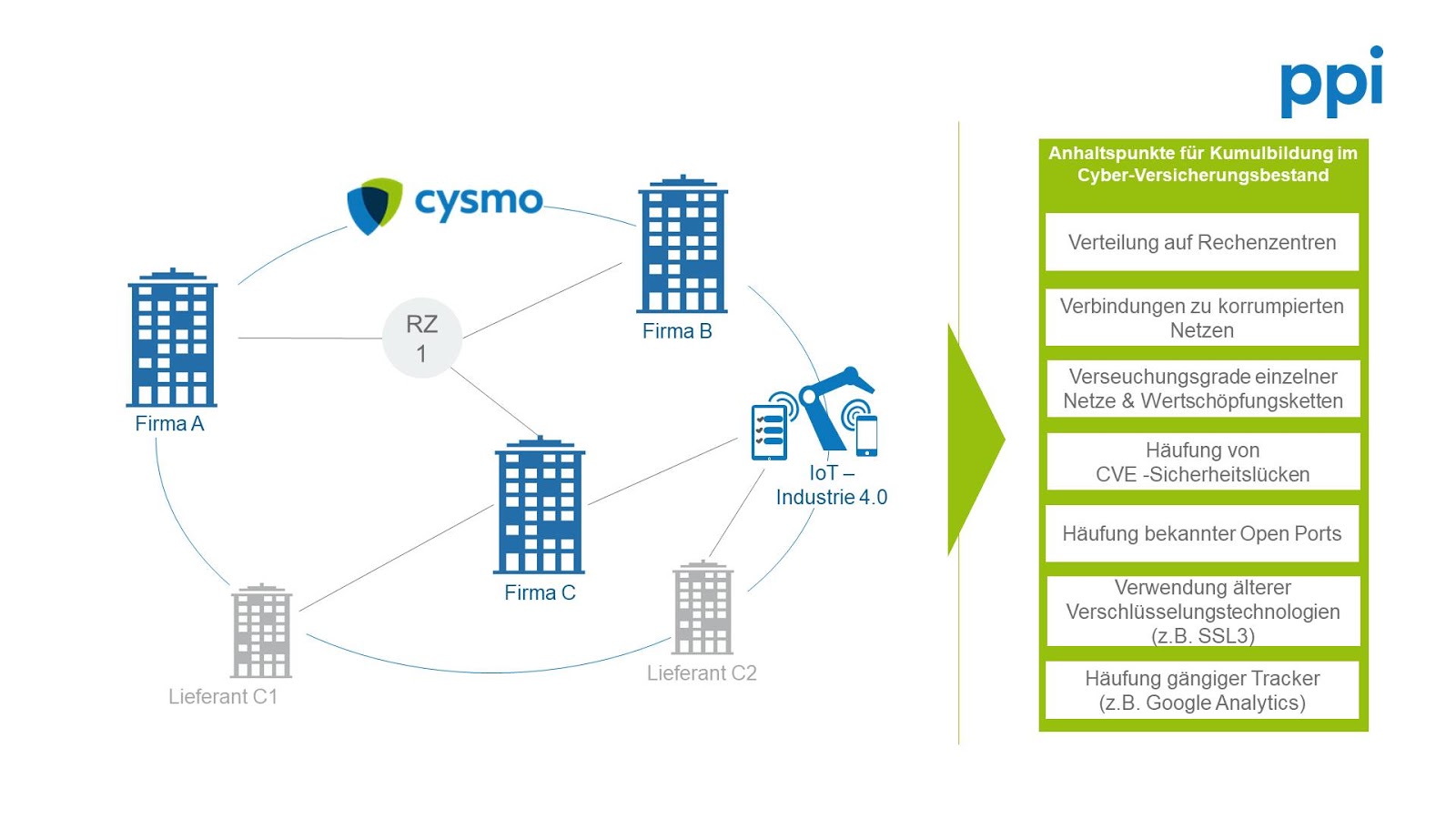

Eine Kumulbildung Cyber ist nicht so einfach nach geografischen Daten zu ermitteln. Das Internet vernetzt uns heutzutage alle in einer Form miteinander und funktioniert ortsunabhängig, sodass hier die Kumulfindung schwierig ist. Ein Kumul kann z. B. durch die Anbindung an dasselbe Rechenzentrum erfolgen oder durch Verwendung derselben Software.

Ein vielleicht etwas hochgegriffenes Beispiel: WannaCry

WannaCry, eine Cyberattacke vor gar nicht allzu langer Zeit, die u. a. die Bahnanzeigetafeln lahmlegte, war besonders für Rechner mit dem Betriebssystem Windows 8 und Windows XP gefährlich.

Wäre ich jetzt als Versicherer der Meinung, dass ich mit Apple nichts anfangen kann und daher nur auf Windowsrechner vertraue und dementsprechend nur Unternehmen mit Windowsrechnern Versicherungsschutz anbiete, habe ich automatisch ein Kumulrisiko, sobald sich eine Attacke, die Exploits in Windowssystemen nutzt, im Umlauf befindet.

Wäre ich jetzt als Versicherer der Meinung, dass ich mit Apple nichts anfangen kann und daher nur auf Windowsrechner vertraue und dementsprechend nur Unternehmen mit Windowsrechnern Versicherungsschutz anbiete, habe ich automatisch ein Kumulrisiko, sobald sich eine Attacke, die Exploits in Windowssystemen nutzt, im Umlauf befindet.

Jetzt fragt sich der eine oder andere Leser vielleicht „So etwas zu messen und nachzuhalten ist doch viel zu aufwändig“. Ja, da gebe ich Ihnen Recht. Ich kann nicht von jedem Unternehmen erfassen, welche Rechner mit welchen Patches dort im Detail betrieben werden.

Aber ich kann in anderen Bereichen sehr wohl mit verhältnismäßig geringem Aufwand Kumule identifizieren:

- RZ-Identifikation mittels IP-Adressen

- Verwenden veralteter Verschlüsselungstechnologien

- Blacklist-Überprüfungen auf korrumpierte Netze

- Identische Hard- und Software

- Nutzung derselben Netzwerke

Dies sind nur ein paar Beispiele für mögliche Cyberkumule und sie zeigen eins, dass Cyberkumule nicht ortsgebunden sind und sich über den ganzen Globus erstrecken können.

Bis zum nächsten Beitrag

Beste Grüße und bis bald

Jonas Schwade

Jonas Schwade

Jonas Schwade ist Diplom-Kaufmann und arbeitet bei der PPI AG als Consultant im Bereich Versicherungen. Seine Schwerpunkte liegen im Bereich der Kommunalversicherungen sowie in allen gesundheitlich relevanten Fragen rund um das Thema Versicherung. Jonas ist Key-Account-Manager des PPI Cyber Thinktanks und generiert Use Cases in diesem Kontext.

#Kumulrisiko #Cyber #Cyber-Rating #Cyber-Security-Programm #Cyberrating #Cyberrisks #Digitalisierung #Finanzindustrie #Risikoberatung #Risikobewertung #Risikolage #Versicherungen #Cyberattacke #Kumulbildung #Kumulfindung #Industrie 4.0