Immer häufiger findet man neue Meldungen zu Cyberangriffen auf große Unternehmen und Behörden. Die Auswirkungen: In der Regel haben Opfer hohe finanzielle Schäden, Reputationsschäden sowie einen Vertrauensverlust von Kunden und Partnern. Die Art der Angreifer ist hierbei vielseitig: organisierte Kriminalität, Staaten, Wirtschaftsspione, Aktivisten, sog. Script Kiddies und viele mehr. Die Motivation reicht von finanzieller Bereicherung bis hin zu militärischen Interessen und staatlicher Spionage. Bei einer solchen Breite an Angreifer-Typen und Motivationen ist es leicht, den Überblick zu verlieren. Umso schwerer wiegt die Frage: An welchen Stellen muss ich besonders stark in die eigene Sicherheit investieren? Einen Ansatz hierzu liefern bedrohungsorientierte Cybertests und das Framework TIBER.

Ein bedrohungsorientierter Cybertest ist ein an realen Bedrohungen orientierter Test der eigenen Informationssysteme mit Hilfe von „ethischen“ Hackern (Red Team), welche in der Regel über einen Dienstleister und mit klaren vertraglichen Bestimmungen engagiert wurden. Das Ziel ist hierbei die bestehenden Abwehrmaßnahmen zu testen und eventuelle Lücken aufzudecken.

TIBER-EU und DORA

Die Europäische Zentralbank (EZB) hat das Potenzial dieser bedrohungsorientierten Cybertests erkannt und das TIBER-EU-Framework ins Leben gerufen. TIBER, ein Akronym für Threat Intelligence Based Ethical Red Teaming, bietet einen Prozess, der das Vorgehen eines bedrohungsorientierten Cybertests beschreibt, und liefert dazu Guidelines und Best Practices. Das Framework ist flexibel gestaltet und bietet sowohl optionale als auch zwingende Prozesselemente, die von jeder teilnehmenden Nation umgesetzt werden müssen. Dies ermöglicht die Entstehung nationaler TIBER-Frameworks, wie zum Beispiel TIBER-DE, TIBER-BL und so weiter. Obwohl TIBER bisher nicht zwingend für Finanzdienstleister ist, bietet es eine wertvolle Grundlage für Unternehmen, die ihre Cybersicherheit verbessern möchten. Ein weiterer wichtiger Aspekt ist der Digital Operational Resilience Act (DORA), welcher in Artikel 26 die Verpflichtung zu sogenannten Threat Led Penetration Tests (TLPT) festlegt. Insbesondere verweist Artikel 26 Nr. 11 der DORA auf das TIBER-Framework, indem es die Europäischen Aufsichtsbehörden (ESAs) dazu verpflichtet, den Umfang der TLPTs in Anlehnung an TIBER zu beschreiben. Dies unterstreicht die Bedeutung des TIBER-Frameworks als Referenzpunkt für die Durchführung von bedrohungsorientierten Cybertests und als wichtiges Werkzeug zur Stärkung der Cybersicherheit in Unternehmen und Behörden.

Teams und Ablauf von TIBER

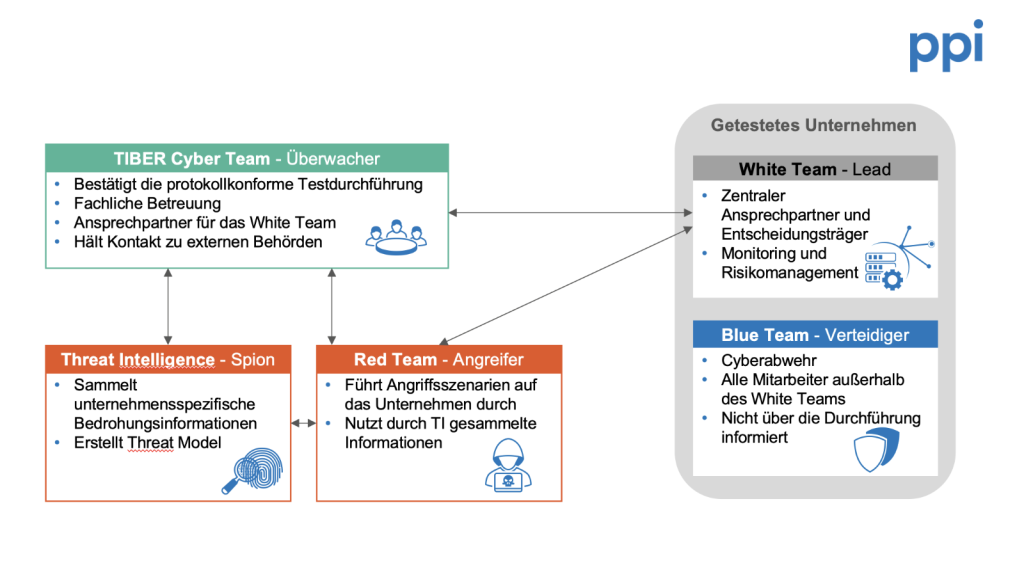

Inhaltlich teilt sich ein TIBER Test grob in 3 Phasen auf. Jede dieser Phasen wird bei einem vollumfänglichen TIBER Test von dem TIBER Cyber Team der jeweiligen Nation begleitet. In Deutschland wird dieses Team von der Bundesbank bereitgestellt und dient sowohl als Überwacher des Tests als auch Ansprechpartner für fachliche Fragen rund um das Framework TIBER.

In der ersten Phase, der Vorbereitungsphase, wird der ungefähre Scope gesetzt sowie das sog. White Team etabliert. Das White Team stellt das zentrale Steuerungsorgan des Tests dar, indem es sowohl zentraler Ansprechpartner als auch Entscheidungsträger im Rahmen des Tests ist. Es sollte essenzielle Managementrollen der Informationssicherheit wie bspw. den Informationssicherheitsbeauftragten berücksichtigen und unterliegt der strengen Geheimhaltung. Ebenfalls Bestandteil der Vorbereitungsphase ist die Ausschreibung und letztliche Auswahl der Threat Intelligence und Red Team Anbieter. Hierbei sollten insbesondere die Guidelines des TIBER Frameworks Beachtung finden, die konkrete Ansprüche an diese Dienstleister formulieren.

Aufbauend auf der Vorbereitungsphase beschäftigt sich die Testphase mit der eigentlichen Durchführung des Tests. Hierbei spielen drei Teams eine zentrale Rolle: das Threat Intelligence Team, das Red Team und das Blue Team. Das Threat Intelligence Team nimmt eine Bedrohungsanalyse für den Scope des Tests vor. Hierbei wird in einer großen Menge von Bedrohungsdaten nach den Daten gesucht, welche eine Relevanz für das getestete Unternehmen, die Infrastruktur und den angedachten Scope haben. Als Ergebnis entsteht ein Report, welcher die relevantesten Bedrohungen listet und die jeweiligen Taktiken, Techniken und das Vorgehen dieser aufzeigt. Mit Hilfe dieser Informationen findet nun ein Workshop zwischen White Team, Threat Intelligence Team und Red Team statt. Ziel des Workshops: Welches Bedrohungsszenario soll durch das Red Team nachgestellt werden? Wurde das Szenario vereinbart, kann sich das Red Team an die Arbeit machen. Nach ausführlicher Vorbereitung und der Zustimmung durch das White Team kann das Red Team mit dem eigentlichen Angreifen beginnen. Angegriffen wird das Unternehmen in seinem produktiven Betrieb und mit den Mitteln, die auch ein realer Bedrohungsakteur nutzen würde. Nun ist das Blue Team gefragt. Dieses besteht grundsätzlich aus allen Mitarbeitenden, die nicht Teil des White Teams sind, aber insbesondere aus den IT-Sicherheitsorganen des jeweiligen Unternehmens. Das Ziel des Blue Teams: Den Angriff bemerken und abwehren. Die Herausforderung für das Blue Team: Es wurde in keiner Weise über den Test informiert.

Die Spannungskurve des White Teams hat zu Beginn der dritten Phase ihren Höhepunkt erreicht, denn nun berichtet das Red Team, was es mit seinen Angriffen erreichen konnte. Die Abschlussphase umfasst die Erstellung der Test- und Abschlussberichte, das Purple Teaming sowie das Teilen der Ergebnisse mit der TIBER-Community. Purple Teaming bezeichnet insbesondere die Zusammenarbeit zwischen Red Team und Blue Team. Hierbei erläutert das Red Team dem Blue Team, wie die Angriffe abgelaufen sind und das Blue Team erläutert, was davon bemerkt wurde und welche Teile des Angriffs sie abwehren konnten. Beide Teams profitieren von der Sichtweise des jeweils anderen Teams und insbesondere das Blue Team kann aus den Ergebnissen einen Plan ableiten, wie solche Angriffe in Zukunft besser bzw. vollständiger abgewehrt werden können.

Abbildung 1 Die Teams eines TIBER Tests

Gezielt in Cybersicherheit investieren

Der große Unterschied zwischen TIBER und den bisher häufiger verwendeten Methodiken der Red Team und Penetrationtests ist die deutlich stärker ausgeprägte Betrachtung der Threat Intelligence. Das gezielte Einbeziehen der externen Bedrohungsdaten und eines fähigen Threat Intelligence Anbieters bekämpft insbesondere das häufige Problem der Betriebsblindheit. Hierbei besteht die Problematik darin, dass Penetrationtests und Red Team Tests zumeist nur mit dem Scope beauftragt wurden, welcher durch die Unternehmen selbst vermutet wird, jedoch nicht mit ausreichenden Bedrohungsanalysen hinterlegt ist. Die somit verprobten Angriffe und auch die Findings entsprechen infolgedessen kaum denen, die einem tatsächlichen realen Angriff zugrunde liegen.

Der klare Vorteil der bedrohungsorientierten Cybertests liegt somit auf der Hand. Cyber-Risikoszenarien müssen nicht mehr ausschließlich anhand trockener Table-Top Übungen betrachtet und bewertet werden, sondern können angewandt und realitätsnah verprobt werden. Infolgedessen können zukünftige Investitionen in die Informationssicherheit aufgrund von fundierten Entscheidungen vorgenommen werden, die sich an den tatsächlichen Bedrohungen der modernen Cyberwelt orientieren.

Autor: Vincent Reitemeier