In unserer Reihe „Schützt die Burgen“ wollen wir Ihnen einige Begriffe und Angriffsarten aus dem Bereich Cyber näher bringen. Diese Woche geht es dabei um Social-Engineering-Angriffe, insbesondere per Mail.

Es ist geschafft: nach den DNS- und DDoS-Attacken der letzten Wochen haben Sie endlich den Verantwortlichen überführt: die rechte Hand Ihres Rivalen. Der Bote zum König ist bereits unterwegs und Sie warten auf die Ankunft des Richters. Als dieser dann endlich auftaucht ist sein Urteil aber ernüchternd: Ihr Gefangener wird unverzüglich freigelassen und reitet mit dem Richter davon. Kurze Zeit später jedoch kommt ein zweiter Richter auf Ihre Burg: es stellt sich heraus: der erste war ein Betrüger, ein Komplize Ihres Rivalen, der sich nur als Richter ausgegeben hat. Das Siegel auf dem Brief des Königs ist gefälscht, Sie wurden hereingelegt. Doch wie ist das passiert?

Einen Angriff dieser Art bezeichnet man heutzutage als Social-Engineering-Attacke. Diese besitzen ein sehr breites Spektrum. Die einfachsten sind sogenannte Scam- oder auch Betrugmails, die von unmoralischen Angeboten über vermeintliche Erbschaften bis hin zu Bedrohungen alles beinhalten können. Diese Art der Attacke zielt meist auf einzelne Personen. Besser geplante Attacken können bei Unternehmen großen finanziellen Schaden anrichten, wie dieses Beispiel der „Chef-Masche“ zeigt. Die Betrüger geben sich dabei als Mitglied des Unternehmens aus und verlangen von einzelnen Angestellten die Überweisung großer Beträge auf falsche Konten.

Die Vielfalt der Angriffe macht es einem Unternehmen schwer, sich gegen diese zu verteidigen. Am erfolgreichsten sind hier Schulungen der einzelnen Mitarbeiter. Wenn diese vorsichtig agieren und die verschiedenen Signale eines solchen Angriffs richtig deuten, können sie einen Schaden meist verhindern. Neben diesen Schulungen gibt es aber auch technische Maßnahmen, die solche Angriffe erschweren können. Zwei davon möchte ich Ihnen an dem obigen Beispiel erklären.

Übertragen auf die heutige Zeit lässt sich das Beispiel in zwei getrennte Angriffe unterteilen. Im ersten Schritt wurde Ihre Kommunikation mit dem König abgefangen. Das die Nachricht ihren Feinden in die Hände fällt können Sie heute meist nicht verhindern, die von Ihnen benutzen Nachrichtenkanäle wie das Internet sind öffentlich zugänglich, Sie können nicht sicherstellen, dass niemand auf dem Weg ihre Daten abfängt. Was allerdings in Ihren Händen liegt ist die Verschlüsselung dieser Nachrichten. Für den verschlüsselten E-Mail-Versand wird hier meist das Verschlüsselungsprotokoll TLS (Transport Layer Security) verwendet. Dieses verschlüsselt die Mails auf dem Weg von Ihrem Mail-Server zum Mail-Server des Empfängers. Dabei handelt es sich nicht um die Verschlüsselung, die Sie in Ihrem Mail-Programm selber einstellen können, sondern um eine generelle Servereinstellung. Der Standard wurde in den letzten Jahren weiterentwickelt. Dadurch erlauben viele der Systeme noch alte Protokolle, da sonst Mails von anderen Teilnehmern ohne diesen neuesten Standard nicht empfangen werden können. Es muss also eine Abwägung zwischen Erreichbarkeit und Sicherheit getroffen werden.

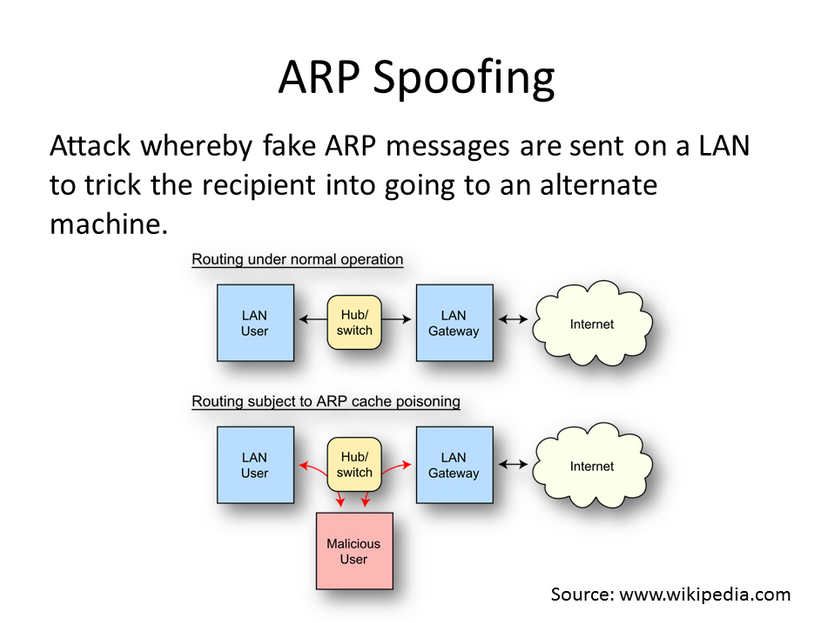

Der zweite Schritt des obigen Beispiels ist der falsche Richter. Mit einem gefälschten Siegel gibt er sich als Gesandter des Königs aus. Da Sie keine Möglichkeit haben die Echtheit des Siegels zu überprüfen, glauben Sie dem Betrüger. Diese Täuschung wird Spoofing (engl. Manipulation/Verschleierung/Vortäuschung) genannt. Betrüger geben sich dabei als Vorgesetzte oder Geschäftspartner aus. Sie senden speziell ausgewählten Mitarbeitern Anweisungen zum kurzfristigen Ausführen von Zahlungen zu. Die Mails sind dabei spezifisch auf die Unternehmen abgestimmt und von einer echten Mail kaum zu unterscheiden. Auch das BSI warnt auf seiner Webseite vor solchen Attacken.

Doch wie kann sich ein Unternehmen gegen einen solchen Angriff schützen? Auf menschlicher Ebene ist eine Definition des Zahlungsprozesses und die Verifizierung von Absendern eine effektive Möglichkeit, dies empfiehlt auch die Hamburger Polizei. Auf technischer Seite kann das sogenannte SPF (Sender Policy Framework) angewendet werden. Der Inhaber einer Domain (etwa ppi.de) hinterlegt dabei in einem DNS-Eintrag die Information, welche Server Mails von seiner Domain versenden dürfen. Kommt eine Mail nicht von einem solchen Server, bleibt sie im Spam-Filter des Empfängers hängen. Bei allen Adressen [Name]@ppi.de kann überprüft werden, ob sie auch wirklich von PPI-Servern versendet werden. Das dieses System noch nicht flächendeckend verwendet wird, liegt an einigen technischen Sonderfällen, wie etwa fest definierte Mail-Server von Internet-Providern. Alternativ gibt es verschiedene andere Möglichkeiten, von denen beispielsweise auch DKIM (Domain Key Identified Mail) verbreitet ist. Dabei wird, ähnlich wie beim SPF ein öffentlicher Schlüssel auf einem DNS-Server hinterlegt. Mit kryptografischen Verfahren (Schlüssel und Signaturen) wird die Mail verschlüsselt und so sichergestellt, dass der Absender auch wirklich derjenige ist, für den er sich ausgibt.

In unserem nächsten Artikel geht es um private Daten im Internet, und was Tracker, Blacklists und Reputation damit zu tun haben.

Viele Grüße

Felix Fiedler

#Cyber #Cyberkriminalität #Cyberrisiken #SocialEngineeringAttacke #Spoofing #SenderPolicyFramework