Das Wort ,,Darknet“ taucht immer wieder in der Presse auf. Oft verknüpft mit den Begriffen Drogen und Waffen. Doch was für Dinge lassen sich noch illegal erwerben? Und was für ein Geschäftsmodell steckt dahinter? In diesem Teil der Beitragsreihe ,,Darknet: Das Geschäft mit dem Dunklen“ wird erläutert, wie der Handel mit den Daten im Darknet funktioniert, welches die typischen Angriffe sind und welche Schäden dabei entstehen können.

Für das Wort Darknet gibt es verschiedene Definitionen. Wir, also das Cyber Security Team der PPI AG, definieren Darknet wie folgt:

Darknet

Jede Website, die nicht durch Suchmaschinen, wie Google etc., gefunden werden kann, gehört zum Darknet. Diese Seiten gehören somit zu dem “nicht erleuchteten”, sprich dem dunklen Teil des Internets.

Man muss nun also die Internetadresse der jeweiligen Website kennen, um auf diese zu gelangen. Teilweise kann man die Seiten mit dem normalen Browser, wie Firefox oder Google Chrome, besuchen, jedoch benötigte man für manche Seiten einen speziellen Browser, wie z.B. den TOR-Browser.

TOR-Browser

Der TOR-Browser basiert auf dem Firefox-Browser und ermöglicht den Zugriff auf das TOR-Netzwerk. Das Besondere an dem TOR-Browser ist, dass man anonym surft. Durch die Anonymität haben Kriminelle die Möglichkeit illegale Geschäfte anzubieten ohne dabei mit rechtlichen Konsequenzen rechnen zu müssen. Besonders attraktiv sind Geschäfte mit Daten. Während der Kriminelle beim Drogenhandel die Drogen physisch verschicken muss, braucht der Hacker beim Handel mit Daten den Computer nicht zu verlassen. Hier ist schon das primäre Geschäftsmodell zu erkennen: Ein Angreifer hackt ein Unternehmen z.B. einen Online Shop, kopiert persönliche Daten, wie z.B. Ihre Kreditkarteninformationen , die Sie beim Shop hinterlegt haben, und verkauft diese dann im Darknet. Relativ häufig kommt es auch vor, dass die Daten kostenfrei zur Verfügung gestellt werden. Wenn sich ein Hacker z.B. profilieren will, kann dieser einen erfolgreichen Hack bei einem Unternehmen durch die Veröffentlichung der Daten beweisen.

Wer benutzt Daten aus dem Darknet?

Den meisten Nutzen können Kriminelle aus den Daten ziehen. Im Folgenden werden die zwei gängigsten Angriffe kurz vorgestellt.

Credential Stuffing

Bei einem Credential Stuffing Angriff probiert der Angreifer mit erbeuteten Login-Daten (z.B. E-Mail und Passwort) von einer Website sich mit denselben Login-Daten bei anderen Diensten anzumelden. In unserem ersten Blogeintrag der Beitragsreihe wird mit Hilfe eines Gedankenexperiment die Credential Stuffing Methode genauer erläutert.

Die möglichen Schäden eines erfolgreichen Credential Stuffing Angriffs hängen vom jeweiligen Account ab. Bekommt der Angreifer Zugriff zu einem Forum, hält sich der Schaden in Grenzen. Sollte der Angreifer aber Zugriff zu dem E-Mail-Konto, Bankkonto oder beruflichen Accounts bekommen, können die Schäden von finanziellen Verlusten über Reputationsschäden bis hin zur Zerstörung von Existenzen reichen.

Phishing –Angriff

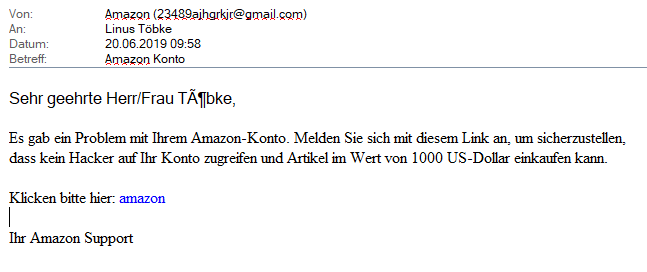

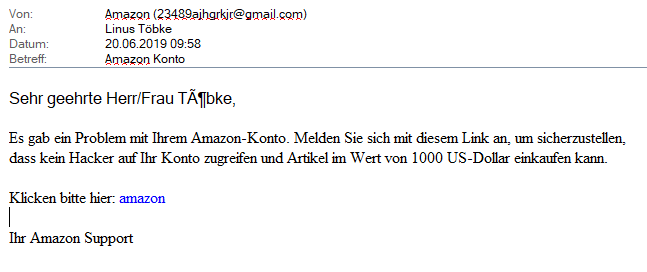

Sie haben bestimmt schon mal eine dubiose Mail bekommen, die Sie dazu leiten sollte auf einen Link zu klicken. Wenn Sie auf den Link klicken, werden Sie aufgefordert Informationen preiszugeben. Beispielweise die Login-Daten für Ihren Online Banking Zugang, weil Sie nur so angeblich verhindern können, dass Ihr Bankkonto gesperrt wird. In der Regel sind solche E-Mails leicht als Fälschungen zu erkennen, da die E-Mail lauter Rechtschreibfehler enthält oder Sie gar kein Konto bei der entsprechenden Bank haben.

Sie haben bestimmt schon mal eine dubiose Mail bekommen, die Sie dazu leiten sollte auf einen Link zu klicken. Wenn Sie auf den Link klicken, werden Sie aufgefordert Informationen preiszugeben. Beispielweise die Login-Daten für Ihren Online Banking Zugang, weil Sie nur so angeblich verhindern können, dass Ihr Bankkonto gesperrt wird. In der Regel sind solche E-Mails leicht als Fälschungen zu erkennen, da die E-Mail lauter Rechtschreibfehler enthält oder Sie gar kein Konto bei der entsprechenden Bank haben.

Der Angreifer schickt dieselbe Mail an alle E-Mail-Adressen, die er durch das Darknet bekommt und hofft, dass möglichst viele auf den Link klicken. Eine Spezialform des Phishings ist das Spear Phishing. Dabei verfasst der Angreifer E-Mails, die auf Sie persönlich zugeschnitten sind und sehr glaubwürdig erscheinen. Auf dem Bild erkennen Sie eine Phishing-Mail, die sehr gut gemacht ist. Der Angreifer hat den Mailverkehr abgefangen und konnte die vorherige Konversation verfolgen. Durch das Verlaufsprotokoll wirkt die E-Mail sehr authentisch. Die Wahrscheinlichkeit, dass ich das Word-Dokument öffne, liegt bei nahezu 100%. Sobald ich das getan habe, wird meine Festplatte durch einen Trojaner verschlüsselt und ich muss dem Angreifer einen Betrag überweisen, um meinen Computer benutzen zu können.

Der Angreifer schickt dieselbe Mail an alle E-Mail-Adressen, die er durch das Darknet bekommt und hofft, dass möglichst viele auf den Link klicken. Eine Spezialform des Phishings ist das Spear Phishing. Dabei verfasst der Angreifer E-Mails, die auf Sie persönlich zugeschnitten sind und sehr glaubwürdig erscheinen. Auf dem Bild erkennen Sie eine Phishing-Mail, die sehr gut gemacht ist. Der Angreifer hat den Mailverkehr abgefangen und konnte die vorherige Konversation verfolgen. Durch das Verlaufsprotokoll wirkt die E-Mail sehr authentisch. Die Wahrscheinlichkeit, dass ich das Word-Dokument öffne, liegt bei nahezu 100%. Sobald ich das getan habe, wird meine Festplatte durch einen Trojaner verschlüsselt und ich muss dem Angreifer einen Betrag überweisen, um meinen Computer benutzen zu können.

Sollte eine so gut gefälschte E-Mail dem Angreifer zu viel Aufwand bedeuten und er besitzt neben Ihrer E-Mail auch ein Passwort von Ihnen, dann kann er Ihnen eine Erpressungsmail schreiben, in welcher er droht Ihre Accounts zu hacken, wenn Sie nicht eine Überweisung tätigen. Als Beweis, dass er in der Lage ist Sie zu hacken, schickt er Ihnen Ihr Passwort mit.

Die möglichen Schäden sind bei einem Phishing -Angriff in der Regel finanzieller Natur. Allerdings sind auch hier keine Grenzen gesetzt. Theoretisch kann ein Angreifer auch durch Phishing-Angriffe Zugang zu allen möglichen Accounts bekommen. Ist dies geschehen, sind die Schäden nach oben hin offen.

Um solch enorme Schäden zu vermeiden, sollte man sich als Verbraucher schützen. Wie man sich am besten schützt und welche Rolle eine Cyberversicherung dabei spielt, wird in dem nächsten Blogbeitrag erläutert.

Viele Grüße

Autor: Linus Töbke